“一卡通”背后的灰色產業鏈

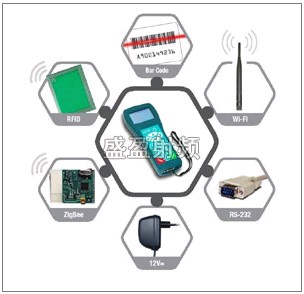

北京老百姓所熟知的“一卡通”,其實準確說來應該叫“非接觸邏輯加密IC卡”。它和銀行卡不同,背面沒有磁條,內部由一個存儲信息的芯片和線圈組成。而之所以叫非接觸,就是因為在使用的時候可以在距離IC卡接收器一定的范圍內,將卡內的信息傳遞過去,不記名,不用輸密碼,使用非常方便。像目前應用的公交卡、門禁卡、停車卡等大抵都屬這一范疇。

照理說,在中國,這樣幾乎人手一張的卡片,技術成熟,成本低廉,實在是沒有什么可以專門拿出來討論的資本。但最近,工業與信息化部的一紙通知卻讓其成為從業內專家到普通民眾共同關注的焦點。一切,還要從MIFARE遭遇“破解門”說起。

灰色鏈條初現

今年3月,德國研究員Henryk Plotz和弗吉尼亞大學計算機科學在讀博士Karsten Nohl對外宣稱,已經成功破解了荷蘭半導體芯片制造商NXP的MIFARE(非接觸智能卡)Classic芯片安全算法。

這一事件的“蝴蝶效應”迅速傳至中國。據北京交通大學信息安全研究所博士王健介紹,截至2008年11月,我國有200多個城市應用了不同規模的公用事業 IC卡系統,發卡量超過1.4億張,其中有80%正是采用了NXP公司的MIFARE Classic芯片技術,應用范圍已經覆蓋了公交、地鐵、出租、輪渡、自來水、燃氣、風景園林等小額消費的各種領域。

620)this.style.width=620;" border=0>

中國信息產業商會智能卡專業委員會理事長潘利華教授

4月初,工業和信息部緊急發布《關于做好應對部分IC卡出現嚴重安全漏洞工作的通知》,要求各地各機關和部門開展對IC卡使用情況的調查及應對工作。本著 “誰主管誰負責”、“誰運營誰負責”的原則,迅速對使用IC卡的重要系統,如各類“一卡通”、門禁卡等進行一次安全檢查,重點檢查系統中是否使用了 MIFARE Classic芯片。對于大量使用該芯片的單位,有關部門將進行指導、督促有關單位制定并實施升級改造計劃。

在升級改造完成前,工信部表示各有關單位要因地制宜采取相應的技術和管理措施,如對IC卡的充值進行適當限制,對系統數據及時分析研判,以降低MIFARE Classic芯片密碼被破解所帶來的安全風險。

一時間,民間關于IC卡安全的恐慌言論風生水起。而早在去年8月,有關MIFARE的破解軟件及硬件就已經在網絡上開始公開銷售,價格僅為500美元。

“由于技術相對成熟、成本又低,所以采用MIFARE Classic芯片技術的IC卡在行業中鮮有競爭對手,芯片制造商也從中獲得了巨大的商業利潤。”王健表示。但正是因為這一技術的普及性,目前能夠破解 IC卡密碼的人也在日益增多,而廣東技術師范學院電子信息工程系教授楊振野就是其中一個。

“我不是壞人,也不是黑客,我是大學老師,也是人大代表,不像別人所想的是專靠破解密碼來賺錢的人。”這位還曾經出版過《IC卡技術及其應用》的學者因為在2003年發明了“IC卡密碼破譯裝置”被業界熟知,而這完全是源于幾年前一家企業的登門求助。

當時,生產IC卡的一家廣東企業經介紹找到楊振野。原來,該企業有一名關鍵技術人員突然不辭而別,在沒有留下關鍵技術數據的情況下,企業面臨著大量IC卡和應用裝置因不知道密碼而報廢的巨大損失。

楊振野答應這家企業嘗試破解密碼。在之后的研究中,他發現,破解這種IC卡密碼其實并不難,并且在很短的時間內就研制出了一種專門破解IC卡密碼的裝置,只需幾秒鐘就可將IC卡密碼顯示出來,而且不會損壞IC卡。“其實,原理就是截獲讀卡器的無線電波的傳遞數據,進行分析,找到其中的邏輯密碼。”楊振野說。

620)this.style.width=620;" border=0>

廣東技術師范學院電子信息工程系教授楊振野

在楊振野意料之外的是,解決那家企業的燃眉之急之后,由于當地媒體的報道,他成了這一領域的名人,找他破解IC卡密碼的單位和個人從此絡繹不絕。這些單位除了是發行IC卡的公司外,大部分是學校、賓館小區物業等大量使用IC卡的用戶單位。由于這些單位人員流動性較大,所以每年都需要更新一部分IC卡。但是,每到這個時候,他們都會發現,不是原有發行IC卡的公司倒閉,就是再也找不到這些公司的蹤影,而購買新卡的成本又太高,所以才會想到找楊振野來破解 IC卡密碼。

據楊振野聲稱,其實他破解IC卡密碼的設備非常廉價,只有幾百元。而且,每次他為單位破解IC卡密碼的收費也不高,根據卡的使用范圍和發行量,少的幾百元,多則上千元。

“我的主要工作是教書和做科研,破解IC卡密碼的工作只是在業余時間帶領幾個學生來做。”楊振野同時強調,他破解IC卡密碼是有非常嚴格的“原則”的。每一次,他都會要求這些企業出具蓋有單位公章的保證書,保證“僅用于破解本單位的IC卡系統”。其次,他只破解存儲金額小于600元的IC卡密碼,對于超過 600元的,他都會選擇拒絕。

“我這么做主要是強調我只為那些丟失IC卡密碼的單位服務,絕不為個人提供破解密碼的服務。”楊振野反復強調。

但是,能像楊振野這樣信守原則的人畢竟還在少數。目前,互聯網中依舊充斥著大量有關IC卡密碼破解的銷售信息。百度貼吧中還專門有一個“密碼破解吧”,在這里,要想得到最新的接觸卡與非接觸卡同時破解技術,也只需支付區區3000元人民幣。

進退維谷的較量

“其實,破解IC卡密碼在國際上早已經不是什么新鮮事了。”中國信息產業商會智能卡專業委員會理事長潘利華教授說,“早在2002年,英國劍橋大學兩位計算機安全專家就在美國展示了一種既巧妙又廉價的破解IC卡芯片數據的技術,而所需要的設備只是一個閃光燈和一臺顯微鏡。”

英國研究人員發現,用閃光燈照射IC卡的微處理器,就能干擾其運算,把微處理器電路外層的防護膜刮除,電路在閃光燈的光線下就會完全曝光。研究人員用實驗室標準的顯微鏡,將閃光燈的光束對準芯片內個別的晶體管,循序改變貯存信息的晶體管內的數值,就可以輕易獲取IC卡內的信息。

620)this.style.width=620;" border=0>

國家電子標簽產品質量監督檢驗中心主任羅洪元

至于目前普遍傳播破解方法,國家電子標簽產品質量監督檢驗中心主任羅洪元在4月29日北京召開的《IC卡安全技術及非接觸式CPU卡技術應用論壇》上告訴記者:“只要知道MIFARE經典芯片邏輯算法,專業人員即便使用一般的計算機,三個小時也足以完成分析和破解的整個過程。目前市場上廣泛應用的IC卡在使用上并沒有做出相應的限制,一旦IC卡被破解,就可以被肆無忌憚地復制了。”

消息一出,僅北京就有許多老百姓對于“一卡通”的安全性產生擔憂。畢竟目前北京市政交通一卡通可以消費的領域日趨廣泛,而且最高還可儲存1000元的金額。為此,北京市政交通一卡通公司總經理汪連啟專門公開聲明:“現在北京市民使用的IC卡已由原來的S50卡全部置換成S70卡,擁有48種功能。可以說,在全國的IC卡里,北京市政交通一卡通的安全等級是最高的。”

但是,對于這樣的解釋,業內很多專家都對此表示質疑,北京握奇數據系統有限公司的相關人士就認為:“S50卡和S70卡在破解難度上沒有什么區別,只是在卡的內存上,S70卡比S50卡要多一些,但是其安全性并沒有多少提升。”

盡管汪連啟表示目前市民在一卡通售卡點買到的卡都已經是CPU卡。相比邏輯加密卡,CPU卡CPU卡擁有獨立的CPU處理器和芯片操作系統,可以更靈活地支持各種不同的應用需求,交易也更安全。而原先市民手中的S70卡仍舊可以使用,不會要求市民在較短時間內換卡。

但潘利華教授對此表示,一味追求硬件技術方面的更新,必將面臨著大量的改造成本。“現在,有關IC卡的破解技術也可謂是日新月異,所以,只是從硬件平臺上去不斷升級只會不斷激發黑客們的破解激情,說得嚴重點,甚至可以說是‘飲鴆止渴’。”

但即使如此,他還是不贊成將IC卡實名制。在他看來,IC卡今后要走的方向應該是類似“電子錢包”的用途。可充值的金額必須進行上限規定,從而可以有效控制其安全風險。另外,盡量做到交易聯機處理,這樣,即使有仿造的IC卡進行消費,系統馬上就能從后臺查出該卡片實際內存金額的真偽,從而在源頭上杜絕這一篡改卡片信息的情況。

另外,同樣出席了《IC卡安全技術及非接觸式CPU卡技術應用論壇》的北京握奇數據系統有限公司產品經理范驍也表示:“由于每張IC卡都有獨立的ID號,所以,發卡公司非常容易發現這種犯罪行為,拿公交公司來說,每天系統都會對乘車的數據進行采集和分析,很容易發現哪張IC卡內的金額被惡意修改,哪張卡被克隆。但是,這樣做勢必會增加企業的管理成本。”

利益驅動的炒作

面對現在用戶對于MIFARE技術的種種質疑,一些專家擔心會讓某些企業抓住借機炒作的時機。從這次《IC卡安全技術及非接觸式CPU卡技術應用論壇》上就可以看出,廠商普遍宣傳的技術亮點都幾乎是在圍繞著CPU智能卡而進行。

楊振野告訴記者,曾經有一家生產CPU卡的美國公司找到他,讓他證明MIFARE技術是不安全的,以此來推行他們的CPU卡。

“目前的CPU智能卡的安全系數要比原來的非接觸卡高很多,并且目前世界上還沒有破解CPU卡的信息出現。CPU卡由于有CPU芯片,屬于智能卡,相對采用MIFARE經典芯片的IC卡來說,破解起來難度會很大,但是制造成本業要上升4~6倍。”楊振野說。

“由于IC卡在推行的時候,國家有關部門沒有想到其發展速度如此之快,所以在管理上就沒有太注意。”潘利華教授說,但是,反過來,如果國家有關部門在一開始推行的時候,就嚴加管理,可能會束縛IC卡的順利推廣。對于中國已經發展到的1.4億的IC卡使用量,潘利華教授認為,國家有關部門是時候加強管理了。國家密碼管理局已經在今年年初對國內的IC卡市場進行摸底,那些沒有經過國家有關部門批準的IC卡公司可能將被取締。

目前,據法律界人士表示,破解IC卡密碼、改寫卡內金額以及克隆IC卡,并實施盜竊行為,金額在1000元以上,已經具備刑事犯罪條件,可以追究當事人刑事責任。但是,由于法律上沒有明確規定,因此,各省市在處理這類案件時使用的都是彈性機制。

(相關鏈接)IC卡破解大事記

● 2008年2月,在美國華盛頓舉行的BlackHat DC大會上,研究人員Adam Laurie發布了其最新的研究成果——能夠直接在RFID或磁條介質的信用卡和其他卡片上讀寫信息的攻擊程序,黑客只需通過這個程序,結合最普通的讀卡器,便可直接進行相關攻擊。此外,這名研究人員還發現,相當多種類的卡片上所存儲用戶隱私信息并沒有經過妥善加密,攻擊者可輕易的從這些卡片上讀出合法用戶的隱私信息,并進行卡片復制或其他類似的非法活動。

● 2008年2月下旬,荷蘭半導體芯片制造商NXP起訴了荷蘭的Radboud大學,以阻止其公布關于NXP無線智能卡安全漏洞的研究細節。據稱該大學成功破解了這種智能卡系統,而這種無線智能卡被廣泛應用于世界各地的門禁或安全系統上。據悉,Radboud大學計劃把研究結果刊登在今年10月份的技術雜志上。經荷蘭Radboud大學證實,它們已經可以克隆NXP的門禁卡,并在理論上可利用被盜身份訪問裝有門禁系統的建筑物和設施。另外,Radboud大學的Bart Jacobs博士在之前還演示了如何免費乘坐倫敦的公交系統,他與其他乘客擦肩而過,利用筆記本電腦和智能卡資料收集裝置成功的克隆了使用NXP系統的 OYSTER公交卡。

● 2008年8月11日,美國麻省理工學院的3名學生成功破解波士頓地鐵乘車卡的密碼,他們打算在賭城拉斯維加斯的黑客大會上,與“同行”分享他們如何免費乘搭地鐵的心得;但波士頓市捷運公司先發制人,成功取得法院禁令阻止他們這么做。據報道,波士頓捷運公司8日向聯邦法院提出申請,要求禁止麻省理工學院這 3個學生在大會上演說,法院在次日批準了申請,對3名學生下了“封口令”。

● 2008年8月,由于Oyster卡系統服務器癱瘓造成卡片無法使用,成千上萬倫敦上班族只能更換他們的Oyster卡。這一支付架構癱瘓的,公交司機們只能讓人們免費乘坐地鐵和巴士。這一事件非常嚴重,因為人們依賴RFID卡系統的程度很高。自2003年以來已經發行了1,700多萬張卡,目前有80% 的交通卡都是這種卡。2008年10月關于如何破解世界上最流行非接觸式IC卡的方法現在已經公布到互聯網上。

● 2008年10月26日,據韓國議員陳秀希拿到的《IC現金卡復制結果報告書》,韓國電子通訊研究院(ETRI)旗下的國家保安技術研究院(NSRI)在 8月份進行了復制IC現金卡的實驗,并成功的導出了密碼及復制IC卡。韓國國家保安技術研究院在報告書上表示“復制卡后,可非法轉賬,并能夠進行正常的交易。而且,可輸出明細表”。

● 2009年3月,德國研究員Henryk Plotz和弗吉尼亞大學計算機科學在讀博士Karsten Nohl對外宣稱,已經成功破解了荷蘭半導體芯片制造商NXP的MIFARE(非接觸智能卡)經典芯片安全算法。

登錄

登錄

注冊

注冊