RFIO安全與隱私威脅

射頻識別(Radi0Ferquency ldent訊ac一itno-RFID)是一種利用射頻信號自動識別目標對象并獲取相關信息的技術,又稱電子標簽(E一Tag),已經有10多年應用歷史,目前可取代傳統的條形碼技術。RFID無線識別能力將使工業、商業和醫療業發生革命性變化。標簽(Tag)信息可在多個對象間同時傳輸,不受物理障礙、距離限制,符合Mark weiser的“普適計算”理念川,標簽把人類與計算機體系的交互轉變為下意識的、自然的事情。

預言零售商和制造商將廣泛采用RFID技術,是基于RFID的自動檢測系統可用于超市、加油站和高速公路的現金結算;使用家畜和魚類標簽,用于食品質量控制和動物傳染病追蹤;該技術還可用于管理供應鏈、門禁系統等。

安全問題是無線網絡發展的最大阻力之一,RFID亦不例外。在機場,感染病毒的安檢系統會讓恐怖和走私分子輕易得逞,偽造的標簽將擾亂正常的標價系統。本文討論該技術應用中可能遇到的一些安全與隱私威脅和RFID的安全漏洞。

1 一般的安全與隱私威脅

RFID是普適計算技術的精髓,但普適計算是一種烏托邦式的理想主義。標簽會自動收集個體的行為和位置信息,這些數據可能被黑客、零售商甚至政府濫用。

1.1 RFID安全威脅

(1)嗅探。任何對應的閱讀設備都可能讀取標簽信息,閱讀行為無需標簽負荷知曉,并且可以遠距離發生。

(2) 跟蹤。閱讀器在特定地點可記錄獨特的可視標簽識別器,然后與個人身份相聯系。

(3 )應答攻擊。攻擊者使用應答設備攔截、轉發RRD查詢[2]。

(4) 拒 絕 服務。Denialfoservice(DoS)阻止RFID系統正常工作,如信令擁塞會阻止射頻波與標簽之間的通信。

1.2 RFID隱私威脅

1.2.1 RRD的隱私威脅

RFID應用 產生了獨特的隱私問題,射頻波能透過建筑物或金屬傳遞,使標簽和閱讀器可以嵌人到任何物體之中。大多數用戶的隱私威脅都是因為標簽的獨特性而暴露個人身份[2j。

(1) 定位威脅。在具體定位時,地址轉化閱讀器會產生2種隱私威脅:首先,攜帶電子標簽的用戶可能被監視而暴露所在位置;其次,帶有標簽的物體位置— 不管攜帶者是誰,都容易暴露。

(2 )優選權威脅。商品的標簽標明制造商、產品類型和特征,在顧客購買商品時會暴露顧客的個人喜好。

(3 )布局威脅。不管用戶的身份是否與標簽集關聯,每個人周圍都形成特定的標簽格局,廣告商可以利用這種布局跟蹤顧客。

(4) 泄密。由于RFID系統讀取速度快,可以迅速對供應鏈中所有商品進行掃描并跟蹤變化等,而被用來竊取商業機密。

除此之外 ,還有其它很多隱私威脅。

1.2.2 RFID隱私威脅的解決方案

下面 列 舉 幾種解決隱私問題的方法。

(1) 自毀與休眠。商品被購買以后,標簽從閱讀器那里接收到“kiU”命令后永久失效。這不是最好的隱私保護工具,比如在圖書館或租賃店,標簽在使用周期內必須有效而不能一次性“kill”;使用自毀標簽,顧客又無法參與商品的召回和折扣等服務。

休眠標簽與自毀標簽相似,但是休眠標簽可以通過“wake up”激活后再次使用。間題在于什么樣的閱讀器可以激活標簽,使得標簽的管理十分困難。

(2) 簽名。每個標簽包含數個簽名,并輪流用這些簽名作為自己的標識符,對每次閱讀器查詢釋放不同簽名。經過授權的閱讀器由于之前共享全部簽名,可以辯明標簽,而未授權的閱讀器不能分辨簽名與標簽之間的對應關系。

(3) 加密。為標簽標識符加密是解決隱私問題的一種方法,特別是被動式標簽沒有能力將標簽上的數據傳送給閱讀器,加密應該成為最起碼的要求。但是加密的標識符本身恰恰就是另外一個標識符,另外引人密鑰管理后的成本問題使加密難以應用于低成本的標簽中。

(4)代理 。除使用公共閱讀器強化隱私保護外,用戶還可以用公共移動設備等作為其自身隱私保護強化設備。

(5) 模塊化。由A.Juels、Rivest和5盯dlo提出,不需要修改標簽,而是在標簽中加入一個稱為隱私比特的可變比特,“0”把標簽標識為公有標簽;“1”把標簽標識為隱私標簽,用來防止對隱私區中標簽的非授權掃描。

(6) 立法。由美國的一個公民組織CASIPAN提出。另外還可使用法拉第網罩,用主動干擾等方法保護標簽的安全和隱私。

2 RFID系統的安全缺陷

RFID入侵還沒有“正式發生”,人們習慣認為能量受限的標簽可使其裝置免于這種攻擊,而對RFID技術成功實現的渴望抑制了任何對此觀念的憂慮,但這只是一個如意算盤,RFID系統的特點使其更容易受到惡意軟件的攻擊。

(1) 資源代碼多。標簽能量受限,與生俱來復雜度不可能太高,但后臺中間件系統可能包含大量源代碼。若代碼的平均錯誤率在0。5%一1.5%之間,中間件就很可能存在大量人侵漏洞。雖然有些中間件系統源代碼不多,卻缺乏有效的檢測機制。

(2) 通用的協議與設施。在當前因特網體系上開發可升級的、成本合理的中間件系統,但利用因特網協議使中間件系統繼承了額外的包袱,如脆弱的安全性。

(3 )后臺數據庫。FRDI需要自動數據收集。為滿足更大的應用需求,必須能儲存并查詢收集到的標簽信息,數據庫成為絕大部分RFID系統最重要的組成部分,可惜數據庫有很多安全漏洞,并且不同數據庫的安全漏洞也不盡相同。

(4) 數據價值高。RFID信息總是帶有經濟或隱私特征,甚至對國家安全至關重要(如數字護照中的數據)。與一般的計算機攻擊相比,攻擊中間件系統會產生更大損失,因為它除了能破壞后臺IT系統,還可能破壞帶標簽的真實世界中的物體。

(5) 安全意識不夠。當無人意識到惡意軟件的危害時,RFID系統更加脆弱,這也使其成為黑客樂于攻擊的目標,特別是離線系統,中間件系統開

發商必須要考慮到系統安全問題。

3 RFID入侵

標簽可能會遇到以下幾種攻擊。

3.1 緩沖器溢出

緩沖器溢出是最常見的一種軟件攻擊,每年都會造成數億美元損失。在網絡攻擊中緩沖器溢出仍然扮演著重要角色,如Morris,Code Red和SQL Slammer蠕蟲。

緩沖器溢出通常由C或C++等“錯誤分配內存”語言不合理使用造成。未經綜合檢測的函數(strcpy,strlen,sprintf),函數的空結尾(strncpy, snprintf,strncat)或用戶添加錯誤的函數指針都使

緩沖器溢出。

緩沖器溢出始于人侵者直接(如用戶輸人)或間接(通過環境變量)的輸人數據,該輸入數據大于內存中分配給緩沖器的長度,使之溢出。程序控制數據在內存中的位置通常與數據緩沖器相鄰,緩沖器溢出使程序隨意執行代碼。RFID 標 簽緩沖器溢出危及中間件后臺系統安全。標簽數據一般少于1024bit,但150一15693中“write muhiple blocks”命令允許標簽重復發送同一數據模塊,最終填滿應用層緩存。

3.2 代碼植入

入侵者使用VBScript、Java或JavacScript等標識語言植人惡意代碼,HTML植入和Cross --site scripting(xss)都是如此。人侵時,輸人數據常包含以下特殊符號:<>”'%;)(&+-。為進行代碼植入入侵,黑客通常先制作惡意URls,欺騙用戶點擊。激活時這些腳本將執行攻擊,其范圍從頁面獲取到網絡詐騙,甚至通過網站瀏覽器漏洞攻擊服務器。

RFID標簽數據若帶有可以執行代碼植人攻擊腳本語言,可攻擊一些后臺中間件系統。如果RFID通過網絡協議查詢后臺數據庫,中間件客戶端就有機會執行腳本語言,如果是這樣,中間件就會與網絡瀏覽器一樣遭遇代碼植入問題。

3.3 SQL植入

SQL植入是典型的代碼植人攻擊,它欺騙數據庫運行SQL代碼。其步驟如下:首先窮舉指定數據庫的結構,然后攻擊者未經授權取回數據或修改、刪除文件。一般數據庫會允許系統管理員運行系統命令,如微軟SQL服務器利用命令“xP_cmdshell”存儲命令步驟,攻擊者可通過電子郵件把隱藏的系統密碼下載到指定位置。

標簽可能包含利用后臺中間件數據庫的SQL植人攻擊數據。盯ID標簽數據存儲限制并不能限制此種攻擊,因為少許SQL語言就能造成很大危害。例如,植人命令:;。shutdown--,將在瞬間關閉SQL服務器,而只需12個字符。下面這個命令威脅更大:drop table<tablename>。這將刪除指定的數據庫列表。只要數據庫在根目錄下運行,又有標準SQL植人攻擊,標簽就能執行攻擊整個計算機系統甚至是網絡的命令。

3.4 RFID蠕蟲

蠕蟲 (worm)通過分布式網絡傳播特定信息,造成網絡服務被拒絕或發生死鎖。與普通病毒不同,蠕蟲是主動攻擊的獨立程序,目標是整個網絡中的計算機。它通常有一個“有效載荷”,執行的進程從刪除文件到通過郵件發送信息,甚至是安裝軟件補丁。最常見的蠕蟲是給計算機安裝后門,使黑客可以輕易進人計算機系統。

蠕蟲通過在線RFID服務尋找安全漏洞進行傳播。它的傳播不需要用戶做任何事(如掃描標簽)。首先發現的蠕蟲是中間件服務器通過因特網感染的,蠕蟲利用網絡的“載體機制” 自行傳播給到指定對象,EPCglobal Naming Service(ONS)服務器攻擊就是這樣一個例子,只要蠕蟲的傳播機制健全,它就能發起攻擊。

蠕蟲還能通過標簽傳播,感染蠕蟲的中間件系統重寫標簽數據進行傳播。這種攻擊會使中間件服務器從遠程下載并執行一些文件,這些文件將作為標準的惡意軟件傳染中間件服務器,由此開始新一輪傳播。

4 RFID 病毒

蠕蟲傳播依賴于網絡連接,但有自我復制能力的RFID病毒則不必,它只需要感染的標簽作為攻擊媒介。

4.1 應用場合

超市配送中心租用標簽可重復使用的貨柜,系統正常工作如下:裝有原始產品的貨柜經由閱讀器到達配送中心,閱讀器識別并顯示產品序列號,然后把數據傳到公司數據庫。空貨柜經過清洗后重新裝滿商品,由此閱讀器升級貨柜的標簽數據庫并反映給貨車,再由貨車運送貨柜到指定商店。

4.2 后臺結構

該系統的 中間件結構并不復雜,前臺有一些閱讀器,后臺有數據庫儲存貨柜標簽的讀/寫及描述貨柜的貨車數據,后臺數據庫儲存貨車到達與離開等數據。

4.3 RFID病毒原理

一天工作人員發現閱讀器顯示貨柜中的貨物信息令人驚奇(如蘋果變成了猴子),集裝箱的標簽感染了病毒!實際上是RFID病毒使用SQL植人,攻擊了后臺的中間件系統。

閱讀貨柜的標簽數據時,后臺數據庫無意中執行了SQL代碼。該植人簡單地把自身附帶的代碼復制到數據庫列表中的NewContainer一Contents數據行。隨后,另一個貨柜卸貨,裝上新貨物,貨艙管理系統在標簽上寫人經過修改的ContainerContents數據,由此傳播病毒。新感染病毒的貨柜又上路,傳染其它RRD系統(假設中間件系統相同),依此類推進行廣泛傳播。

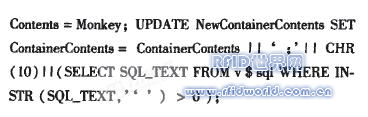

特別是FRID標簽可能包含以下數據:

系統希望在分號之前收到數據(此時數據描述的是貨柜的容量),分號用來結束當前查詢并開始新的查詢,SQL植人攻擊就在分號之后。

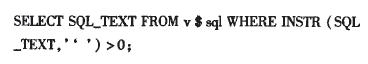

該SQL植入需要一條途徑進行傳播,大多數數據庫都有一條命令列出當前正在執行的查詢,這正好滿足RFID病毒的需求,例如Oracle中的這樣一條命令:

這與MySQL,匆base 等數據庫指令類似。寫人“get current query”命令后,完整的病毒代碼如下:

現在該病毒的自我繁殖功能完成。

5 移動RFID威脅

移動RFID是RFID技術的眾多應用之一,移動電話作為閱讀器為用戶提供新的增值服務。這里標簽位置相對固定,當移動的閱讀器足夠接近標簽時會閱讀信息。如移動RFID用戶在接近廣告板或宣傳海報時可直接購買商品或者預定某種服務,無需撥號或與任何人通話,而用儲存在移動電話中的信用卡信息完成交易。Nokia在德國CeBIT2004貿易展發布了世界上第一個RRD技術GSM手機;韓國在2005年2月建立RFID論壇(MFR)并研發RFID移動電話,使人們通過嵌人在手機中的微芯片接受產品或服務信息。

對于移動 FRID,隱私威脅不只是泄漏標簽攜帶者的隱私,還涉及閱讀器攜帶者的隱私。移動RnD將應用于個人領域,而不僅針對公司或是組織,因為人們有自己的閱讀器。并且,移動的閱讀器可以像標簽一樣被用戶帶到任何地方。因此,移動RFID的隱私泄漏風險會更大,移動RFID的隱私威脅來自于移動性、閱讀器的閱讀范圍以及移動RFID應用的服務模型。

首先 ,閱讀器的移動性使個人信息無限擴張,與商店中的RFID閱讀器集不同,商店中的RFID閱讀器只收集有限的標簽信息。對于移動RFID,由于閱讀器的移動性,掃描區域不受限制,閱讀器的閱讀范圍無限。只要攜帶閱讀器的用戶想收集標簽信息,再有激活的標簽,不管走到那里他都可以無線掃描標簽。

其次 ,用戶可能被移動電話本身跟蹤或監控。如果閱讀器攜帶者使用移動通信或者無線網絡,并在手機上開通移動RFID服務,就可以用電話追蹤到他的位置。

移動RFID是RFID技術的一個新應用領域。但是,閱讀器的移動性以及與供應鏈中RFID的不同業務模型,使其出現新的隱私威脅,如無限制信息采集,用戶的跟蹤等。隨著移動RFID業務的增加,將會產生更多的隱私威脅。

6 結論

截至到2005年,我國已經發行了1.1億枚ID卡,而在RFID信息安全領域有待進一步發展。隨著標簽制造成本的下降,RFID應用將更加廣泛,本文提出的RnD隱私威脅、系統缺陷、基于RFID的人侵、蠕蟲和病毒等只是它未來應用中可能遇到的一部分安全問題。作者期望能夠拋磚引玉,在其大規模應用之前采取適當措施,如通過擴展DNS、構建邢ID安全網絡,采用更安全的編程習慣和編程語言,增強安全的中間件構架等,避免與Internet一樣陷人安全漩渦。

登錄

登錄

注冊

注冊